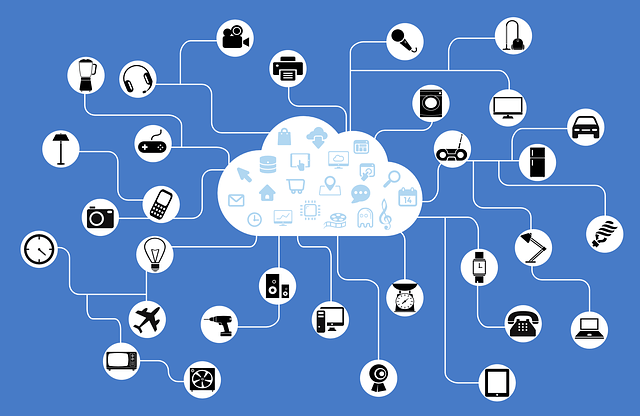

Sous le terme un peu fourre-tout d’ « Internet des objets » sont regroupées de multiples technologies permettant la collecte et la transmission de données sans fil ni contact. Les progrès réalisés en matière de connectivité sans fil permettent aujourd’hui d’envisager un monde où le moindre objet peut partager des informations sur un réseau.

après les pionniers que furent les téléphones, c’est désormais au tour des montres, voitures, compteurs électriques, pèse-personnes, cartes de paiement, vêtements et bien d’autres objets du quotidien, de collecter et de transmettre des données vers des systèmes informatiques. La multiplication des capteurs et des puces d’identification disséminés dans notre environnement, couplée à leur miniaturisation, laisse imaginer tout un nouveau monde d’applications et de services, prometteur mais non sans risques. Fin 2013, l’institut de recherche Idate estimait qu’en 2012 il existait déjà 15 milliards de « choses » connectées dans le monde, toutes catégories confondues. Selon Samuel Ropert, analyste chargé de l’étude, « en 2020, il y en aura 80 milliards ». Dans un rapport daté de juin 2014, l’institut IDC prévoit, pour sa part, que le marché de l’Internet des objets pèsera 7 100 milliards de dollars US en 2020.

1. Présentation de la technologie

Toutes ces évolutions sont aujourd’hui regroupées sous le terme d’ « Internet des objets », ou Internet of Things (IoT). Ce concept générique est apparu grâce aux travaux de deux chercheurs du Massachusetts Institute of Technology (MIT), Sanjay Sarma et David Brock, qui, en 1998, eurent l’idée de mettre des étiquettes RFID sur n’importe quel objet pour les relier à Internet. En 1999, ils fondèrent le centre auto-ID, avec le chercheur britannique Kevin Ashton, l’inventeur du terme. Cet Internet des objets est souvent subdivisé en plusieurs catégories, qui correspondent à différents types d’interactions. Parmi celles-ci figurent :

- Les échanges de machine à machine (M2M) : ils désignent des échanges entre machines « intelligentes », c’est-à-dire dotées de capteurs leur permettant de produire des données. Ces machines peuvent transmettre ces informations à une autre machine, à un serveur central ou encore à un service hébergé dans le cloud, sans nécessiter d’interaction humaine. Le M2M est utilisé, par exemple, pour faciliter la surveillance ou la maintenance à distance d’équipements.

- Les terminaux communicants : ils regroupent des objets de type smartphones, tablettes ou, plus récemment, véhicules. Outre le fait d’être destinés à des utilisateurs, ces terminaux ont pour point commun leur capacité à accéder directement à Internet. Selon l’Idate, il pourrait ainsi exister 420 millions d’automobiles connectées dans le monde en 2018.

- Les objets connectés : c’est sans doute la catégorie la plus large, puisqu’il s’agit de tout objet capable de partager des données sur un réseau, même sans être doté de composants permettant de se connecter et d’enregistrer des données. Dans cette dernière catégorie, souvent désignée comme l’Internet des objets, figurent par exemple des objets (cartes, badges, clés de voiture) ou des êtres vivants équipés d’une puce, ces dernières étant activées par la proximité d’un lecteur-émetteur. Selon l’Idate, c’est également la catégorie en plus forte croissance, puisqu’en 2020 les objets connectés pèseront 85 % du marché contre 11% pour les terminaux communiquants et 4 % seulement pour le M2M.

- Des identifiants permettant de gérer les objets de manière unique et d’y associer certaines informations, comme les puces RFID et NFC, les QR codes ou les traditionnels code-barres. Ces étiquettes peuvent être passives (lues et/ou activées par l’émetteur) ou actives (dotées de leur source d’énergie propre leur permettant d’émettre).

- Des dispositifs capables de lire ces identifiants, comme les lecteurs-émetteurs RFID ou les smartphones équipés d’outils de reconnaissance d’image, ou bien des étiquettes capables d’échanger directement des informations entre elles (communication tag-to-tag).

- Des capteurs (caméras, gyroscopes, accéléromètres, thermomètres…) autonomes ou embarqués dans des terminaux comme les smartphones, capables de mesurer certains paramètres de leur environnement, comme le son, le mouvement, la vitesse, la luminosité, la position, l’hygrométrie, la consommation électrique, la température, le niveau d’un liquide, le taux de glycémie, la pression sanguine…

- Des données, collectées par les capteurs ou bien associées aux identifiants.

- Des technologies de communication, la plupart utilisant les ondes radio (fréquence inférieure à 300 Ghz), à l’exception de celles basées sur l’infrarouge.

- Une infrastructure réseau pour supporter et relayer ces communications sur de longues distances (antennes et satellites) et sur de courtes distances (modems Wi-Fi, émetteurs infrarouge…).

- Des applications/services, autonomes ou reliés à un système d’information, qui intègrent, exploitent, analysent et présentent les données collectées.

En matière de connectivité, il existe actuellement une multitude de technologies, certaines standardisées et d’autres propriétaires. Hormis les réseaux utilisés pour la téléphonie mobile (voix et données) et le GPS, la plupart des technologies existantes utilisent des bandes de fréquence libre d’utilisation, dites bandes ISM (industriel, scientifique et médical), situées le plus souvent dans la gamme des ultra-hautes fréquences (UHF), soit entre 300 Mhz et 3000 Mhz. Plus la fréquence utilisée est élevée, plus il est possible de transmettre de données, mais plus le signal est sensible aux obstacles (eau, béton), ce qui le rend moins performant sur la distance.

Les principaux critères différenciant les technologies de transmission sans fil sont donc :

- les fréquences utilisées,

- la portée (en partie déterminée par les fréquences),

- la consommation énergétique,

- la standardisation,

- le coût et le modèle économique associé,

- le débit et les protocoles supportés, qui influent notamment sur la charge de données utile pouvant être transportée,

- la latence, paramètre important pour les applications demandant de la réactivité,

- le nombre d’appareils pouvant être reliés à un point du réseau ou entre eux,

- le type d’échanges possibles, ceux-ci pouvant être monodirectionnels (simplex), bidirectionnels (duplex), avec des transmissions simultanées (full duplex) ou bidirectionnels avec des transmissions alternées (half duplex).

A l’aune de ces paramètres, chaque technologie a ses points forts et ses inconvénients, ceux-ci la prédisposant à certains types d’exploitations. La zone couverte par le réseau est l’un des premiers facteurs déterminant les usages possibles d’une technologie sans-fil. On distingue par exemple :

- les réseaux personnels, pour les objets à proximité immédiate de l’individu (Personal Area Network – PAN),

- les réseaux locaux, domestiques ou professionnels (Local Area network – LAN),

- les réseaux métropolitains, à l’échelle d’une ville ou d’un territoire (Metropolitan Area Network – MAN),

- les réseaux étendus (Wide Area Network – WAN) à l’échelle d’un pays ou davantage.

La topologie des réseaux a également son importance. Celle-ci déterminera, par exemple, si tous les objets doivent se connecter en passant par un nœud central (réseaux en étoile) ou s’ils peuvent discuter entre eux de manière indépendante (réseaux de type mesh), cette configuration étant bien adaptée aux réseaux M2M. En complément de ces technologies de transmission sans fil, l’échange de données autour des objets connectés nécessite également des protocoles et des formats d’échange. Ceux-ci peuvent être spécifiques à un fabricant ou standardisés grâce à des consortiums ou des associations comme l’IEEE. Lorsqu’il faut dialoguer avec des réseaux plus classiques, certaines technologies permettent d’utiliser directement les protocoles classiques du Web (modèle TCP-IP). Quand ceux-ci ne sont pas adaptés, il existe des alternatives pour assurer l’interopérabilité, comme le protocole 6LowPAN, qui permet d’utiliser IPv6 dans des réseaux où la taille des en-têtes est limitée.

2. Regard critique

La diversité des technologies existantes est un premier facteur de complexité pour les projets autour de l’Internet des objets, même si toutes ne ciblent pas les mêmes applications et usages. A l’heure actuelle, il est encore difficile de savoir quelles technologies seront suffisamment pérennes pour pouvoir miser dessus à large échelle. De plus, la question de l’interopérabilité va nécessairement se poser tôt ou tard. La multiplication des approches pourrait même ralentir le développement de l’écosystème, en empêchant le développement de standards communs. « Sans standardisation, le marché M2M va continuer de se disperser », a estimé Laetitia Jay, vice-présidente M2M Solutions et Services chez Gemalto, lors d’une table ronde organisée par Alten. Certaines tentatives pour y remédier sont en cours, certaines menées par les industriels, d’autres par les États, comme à travers le programme européen Horizon2020. Pour Ludovic Le Moan, PDG de l’opérateur M2M Sigfox, ce serait cependant une erreur d’attendre ces standards pour se lancer. « Au vu des enjeux, il faut aller vite, les normes s’imposeront de fait. »

Face à cette situation, les entreprises qui souhaitent développer des applications et services autour des objets connectés ont tout intérêt à réfléchir dès à présent à leurs contraintes en terme d’interopérabilité, afin de prévoir, si nécessaire, les mécanismes et passerelles leur permettant de garder un maximum de portes ouvertes. Cet enjeu est d’autant plus important que « derrière un service donné peuvent intervenir plusieurs acteurs et prestataires », comme le rappelle Philippe Mallet, associé en charge de la transformation digitale chez Cognizant. « Il faut donc raisonner, non pas sur un service isolé, mais sur un écosystème de services. » Un second point d’attention concerne la qualité des données qui seront collectées par les objets connectés. De multiples facteurs peuvent jouer sur celle-ci, allant de la précision et de la fiabilité des capteurs aux risques d’interférences pouvant perturber les signaux émis. En la matière, le principal déterminant du niveau de qualité attendu est l’usage prévu : il est évident, par exemple, que des dispositifs, utilisés pour la surveillance médicale ou la détection d’incendies, devront être particulièrement fiables afin de pouvoir lancer une alerte au bon moment.

Un autre enjeu, plus classique, concerne la gestion des données supplémentaires que ces objets connectés vont introduire dans le système d’information. Comme le souligne l’Idate, « implémenter l’Internet of Things (IoT) de manière ouverte, requiert une nouvelle architecture avec des technologies évolutives de nommage et d’adressage (ONS), ainsi que de nouveaux outils afin d’accéder aux données, puisque l’objectif de l’Internet of Things est, à terme, d’utiliser/croiser de vastes bases de données (issues du M2M et de l’IoT). »

A cette occasion, les entreprises risquent de se retrouver confrontées à trois paramètres souvent associés au Big Data : la volumétrie des données (qui peut porter davantage sur le nombre de données à traiter que sur la taille de ces dernières), la vitesse à laquelle elles sont produites et collectées (souvent proche du temps réel) et la variété des formats. Ces facteurs compliquent la donne en matière de stockage et de traitement des données, soulevant de multiples questions : comment stocker les informations collectées ? Combien de temps les conserver ? Comment s’assurer de leur qualité ? Quels traitements mettre en place pour en tirer le maximum de valeur ? Comment exploiter des données arrivant en temps réel et en flux continu ?

Pour aborder ces questions, les entreprises ont besoin d’un certain niveau d’expertise technique. Si elles sont déjà familières des projets de type Big Data, elles peuvent exploiter l’expérience acquise en interne pour la définition et le dimensionnement de leur architecture. Dans le cas contraire, il ne faut pas hésiter à se faire accompagner par des partenaires : de plus en plus d’acteurs du marché ont déjà réalisé des pilotes ou des projets, plus avancés autour de l’Internet des objets, et ont acquis un savoir-faire utile. Dans tous les cas, le DSI est un acteur clé qui doit être impliqué dès le début. Son rôle sera, notamment, de veiller à l’intégration du projet avec le système d’information de l’entreprise et, dans bien des cas, avec le système d’information des partenaires.

Acquérir la confiance des consommateurs

Dans le même temps, il faut prendre en compte un certain nombre de risques. Ces technologies encore émergentes peuvent susciter une certaine méfiance, notamment de la part des consommateurs. Ces réticences se portent principalement sur trois domaines :

- la sécurité et la protection des données, surtout lorsqu’elles sont sensibles (identification des personnes, paiement sans contact),

- l’impact des technologies de transmission sans fil en terme de santé, notamment dans le cas de salariés exposés sur de longues périodes,

- les enjeux éthiques, notamment pour les applications tournant autour de la traçabilité d’êtres vivants (qu’on se souvienne des débats soulevés à l’introduction du passe Navigo par la RATP).

Face à ce type d’inquiétudes, les entreprises ont tout intérêt à privilégier la transparence et à se montrer à l’écoute des questions émises par les consommateurs ou les salariés. Une bonne communication est essentielle pour élaborer une relation de confiance.

Le rôle des responsables de la sécurité des systèmes d’information (RSSI) est, quant à lui, essentiel pour tout ce qui touche à la sécurité. Comme le rappelle Earl Perkins, vice-président recherches chez Gartner, « l’IoT redessine les lignes des responsabilités liées au système d’information dans les organisations. » En effet, « ces objets possèdent la capacité de changer l’état de l’environnement qui les entoure, en augmentant, par exemple, la température d’une pièce automatiquement, dès qu’un capteur a déterminé qu’elle est trop froide, ou en ajustant les perfusions d’un patient hospitalisé en fonction des données médicales mesurées. »

Pour cette raison, l’analyste conseille aux DSI de revoir les principes sur lesquels sont basées leurs actuelles politiques de sécurité, en réévaluant toutes les pratiques en fonction de l’impact de l’IoT : tests applicatifs, audits de vulnérabilité, gestion des identités et des accès… Il estime, néanmoins, qu’il ne faut pas sombrer dans l’excès inverse, en repensant d’emblée toute sa stratégie de sécurité, alors même que les modèles et les solutions sont encore émergents. Comme souvent, mieux vaut démarrer petit, l’expérience acquise sur un périmètre bien ciblé pouvant, ensuite, être mise à profit, lors du développement d’une politique de sécurité plus large. Enfin, Earl Perkins se montre rassurant, estimant que « dans bien des cas, les technologies utilisées depuis des décennies pour sécuriser les différents domaines de l’informatique sont toujours applicables. »

Enfin, il faut également prendre en compte la manière dont les données seront restituées aux utilisateurs. L’expérience utilisateur joue en effet un rôle important dans l’adoption de l’objet par les consommateurs. Ceux-ci plébiscitent souvent les services avec une dimension un peu ludique. Le soin porté à la conception de l’interface peut également faire pencher la balance en contribuant au succès d’un service.

3. Que faire ? Quelques pistes de solutions

Face à l’étendue des usages et applications possibles autour de l’Internet des objets, les entreprises peuvent aisément se montrer hésitantes ou perdues. La meilleure stratégie est alors de raisonner en terme de valeur souhaitée. Selon les analystes d’IDTechEx, cabinet d’études spécialisé dans les technologies émergentes, quatre grands types de projets liés à l’Internet des objets peuvent apporter de la valeur :

- Des projets en boucle fermée qui répondent à un problème précis, pour lequel le retour sur investissement peut être très rapide. Il s’agit, par exemple, de mieux localiser et utiliser des éléments (gestion des stocks, surveillance des flux en logistique, automatisation de processus) ou d’améliorer la sécurité, en fournissant des solutions plus efficaces et meilleur marché. Ces « îlots d’automatisation » pourront ensuite être progressivement étendus à d’autres sites.

- L’amélioration d’appareils existants comme les smartphones, pour offrir de nouvelles applications utiles, comme la géolocalisation d’objets en temps réel.

- Le développement de plateformes pour connecter différents îlots d’automatisation.

- La création de services entièrement nouveaux et de modèles économiques associés, probablement avec un service gratuit, mais financés par certaines données du consommateur.

La plupart des secteurs d’activité peuvent tirer profit de ces opportunités. Les industriels s’appuient souvent sur l’Internet des objets pour réduire leurs coûts, accroître le niveau de qualité sur leurs chaînes de production ou fiabiliser leurs livraisons et approvisionnements, à travers des approches comme la maintenance prédictive ou la dématérialisation de certains flux, pour créer de nouvelles sources de revenus en imaginant ou en assemblant différents services.

Parmi les pistes actuellement explorées figurent des offres de télésurveillance du domicile, des applications pay how you drive qui ajustent le coût des assurances automobiles en fonction des kilomètres parcourus, ou encore des dispositifs permettant de suivre sa santé au jour le jour. En termes d’usages, l’un des apports des objets connectés est de permettre « d’avoir une tendance, là où auparavant on avait seulement une valeur », comme l’explique Eric Carreel, président fondateur de Withings, une entreprise proposant notamment des balances connectées. « Se peser en sortant de la douche et oublier dix minutes après ne sert à rien, alors que si les utilisateurs peuvent visualiser leur courbe de poids juste avant le repas de midi, cela peut les aider dans le choix de leur menu », illustre-t-il. Pour les entreprises qui souhaitent développer des produits ou des services autour des objets connectés, l’un des premiers enjeux sera donc de bien réfléchir aux usages envisagés, sachant que ceux-ci sont le principal déterminant pour le choix d’une technologie.

Les questions suivantes peuvent aider à établir des priorités parmi les nombreux critères de choix possibles :

- Les usages prévus : s’agit-il d’usages centrés sur l’utilisateur, sur le produit ou bien liés à un processus ?

- Les informations que l’on souhaite collecter et transmettre : s’agit-il d’informations d’identification, de données collectées en temps réel, de données sensibles ? Quel est le niveau de détail et de fiabilité requis ?

- L’investissement et les coûts d’exploitation à prévoir par rapport à la valeur attendue : est-on prêt à investir dans des lecteurs, dans une nouvelle infrastructure matérielle ? Qu’en est-il de la consommation d’énergie ? Combien d’objets seront amenés à se connecter à tel ou tel service ?

- Les contraintes à prendre en compte : quelles sont les contraintes en matière de sécurité, de délais (remontée en temps réel des informations, alertes), de protection de la vie privée, d’accès au réseau, de durée de vie ?

Enfin, comme ces projets sont souvent complexes, il est préférable de démarrer avec des cas d’usages modestes, mais qui peuvent être mis en œuvre rapidement. « Dans ce domaine on ne peut prédire avec certitude ce qui va fonctionner ou pas », explique Philippe Mallet, d’où l’intérêt de privilégier plusieurs petits cas d’usages, afin de tester les choix (tant techniques que métier) et de démontrer (ou d’infirmer) la création de valeur.

| Aperçu des principales technologies de transmission sans fil | ||||

| Technologies | Caractéristiques | Usages privilégiés | Organismes responsables | |

| Longue

distance (plusieurs dizaines de km) |

CDMA et UMTS (3G), LTE et LTE Advanced (4G) | Haut débit (+ de 300 Mbit/s de débit descendant théorique pour LTE Advanced) sur très longue distance grâce au maillage des territoires | Téléphonie mobile (voix et données) | Normes gérées par le 3GPP et le 3GPP2, licences attribuées par les états |

| Systèmes GPS | Systèmes basés sur la réception de signaux émis par des satellites, utilisant la trilatération pour calculer la position des récepteurs en temps quasi-réel | Géolocalisation | états | |

| Wimax | Haut débit (+ de 100 Mbits/s) et longue portée | Réseaux métropolitains | Standards de l’IEEE | |

| Opérateurs de réseaux M2M | Technologies caractérisées par un bas débit (de 10bits/s € 1kbit/s) et une faible consommation | Réseaux M2M | Sociétés privées (Sigfox, Neul, On Ramp) | |